在Android开发中,APK签名校验是一种保护机制,用于验证APK文件的完整性和来源的。当我们在开发和发布Android应用时,要经过签名的步骤,这样才能在设备上安装和运行应用。然而,在某些情况下,我们可能需要去除APK签名校验,比如在某些特殊调试场景下,或者进行一些逆向工程研究。下面将详细介绍去除APK签名校验的原理和方法。

首先,我们来了解一下APK签名校验的原理。在Android开发中,APK签名校验是通过公钥/私钥机制实现的。当我们在开发过程中生成APK文件时,会使用私钥对APK文件进行签名,然后将签名结果(也就是证书)打包到APK文件中的META-INF目录下。当用户在设备上安装应用时,系统会用APK文件中的证书和设备上预置的公钥进行对比,如果两者相同,则说明APK文件未被篡改,具有合法来源。

那么,如何去除APK签名校验呢?有两种主要的方法来实现:

1. 重新签名法:

此方法的基本思路是在去除APK签名校验后重新对APK文件进行签名,以达到绕过签名校验的目的。具体步骤如下:

- 解压原始APK文件:使用工具(如7-Zip)解压APK文件,将APK文件拆分为一个个的文件。

- 移除META-INF目录:删除APK文件中的META-INF目录,该目录中保存了签名信息。

- 修改AndroidManifest.xml:使用文本编辑器打开解压后的APK目录下的AndroidManifest.xml文件,删除其中的android:debuggable属性,以避免在重新签名后应用无法在非调试模式下正常运行。

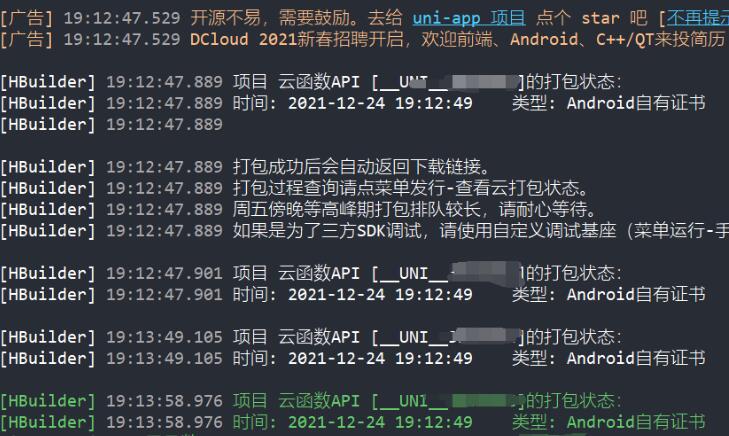

- 重新签名:使用Java Keytool生成新的证书,并使用Android SDK提供的工具(如jarsigner)对APK文件进行重新签名。

- 重新打包:将重新签名后的文件重新打包成APK文件。

- 安装测试:将重新打包后的APK文件安装到设备上进行测试,验证签名校验已被去除。

2. Hook法:

此方法的基本思路是通过在运行时修改系统代码,来绕过APK签名校验。具体步骤如下:

- 获取系统权限:在设备上获取root权限,以便修改系统代码。

- 找到APK签名校验的关键代码:使用工具分析APK文件,查找APK签名校验的关键代码位置,一般位于PackageManagerService类中的installPackage方法内。

- Hook关键代码:通过修改系统代码,在关键代码执行前,返回一个始终为真(或者跳过签名校验)的结果,以绕过签名校验。

- 重新编译系统代码:将修改后的代码重新编译成.dex文件,并替换设备上对应的系统文件。

- 安装测试:重新安装原始APK文件,验证签名校验已被绕过。

需要注意的是,去除APK签名校验是一种高风险操作,违反了应用的认证和安全机制,可能导致应用的安全性和可靠性问题。建议仅在合法和特殊场景下使用,遵循法律规定和道德规范。

最后,希望以上介绍能给您带来帮助,如果有任何疑问或需要进一步详细了解,欢迎随时提问。