破解 APK 签名验证是安卓开发中常见的一种技术手段,用于保护 APK 的完整性和安全性。在正常情况下,为了防止黑客篡改和恶意拷贝 APK,开发者会对 APK 进行签名,以确保 APK 的完整性和来源可信。

APK 签名验证的原理是通过对 APK 中的数字签名进行验证,来确定 APK 是否经过官方的私钥签名,从而保证 APK 的完整性和安全性。签名验证的过程分为两步:首先,从 APK 的 META-INF 文件夹中获取 CERT.RSA 或 CERT.DSA 文件,然后对其进行解析和验证。

为了破解 APK 签名验证,黑客通常会采取以下几种方法:

1. 重新打包:黑客可以通过反编译 APK 并修改其代码或资源文件,然后重新打包成新的 APK 文件。由于重新打包后的 APK,其签名信息与原始 APK 不匹配,因此校验过程会失败,破解成功。

2. 伪造签名:黑客可以通过生成一个伪造的数字证书和私钥,然后使用这个伪造的证书对 APK 进行签名。虽然伪造的证书无法通过官方的证书链验证,但是对于没有进行完整性校验的应用来说,这种伪造签名是有效的。

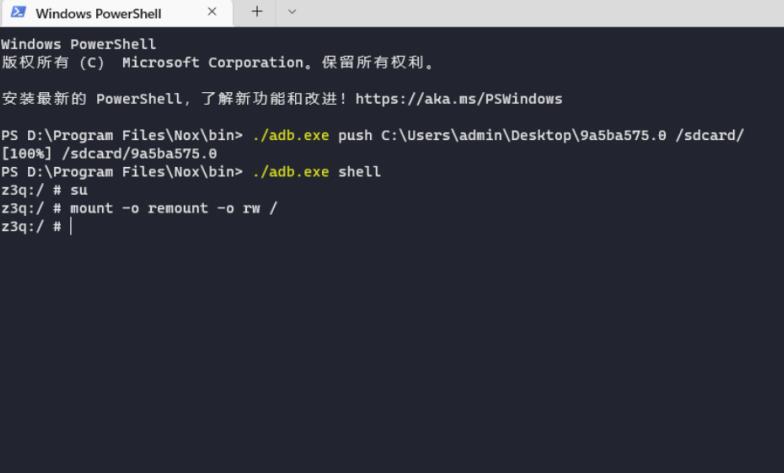

3. 静态分析和修改验证逻辑:黑客可以通过静态分析 APK 的验证逻辑,找到判断签名是否有效的代码,并进行相应的修改,使得验证过程始终返回有效的结果。这种破解方法要求黑客对 APK 的代码结构和验证逻辑非常熟悉,并且需要进行大量的逆向工程。

虽然上述方法可以破解 APK 签名验证,但是这些方法通常需要一定的技术和经验,对于一般用户来说并不容易实施。对于正常的应用开发者而言,应该采取以下几种措施来提高 APK 的安全性:

1. 对 APK 进行完整性校验:在应用程序中,可以对 APK 进行完整性校验,确保 APK 的内容没有被篡改。可以通过对 APK 的哈希值进行计算,然后与预先存储的哈希值进行比对,来判断是否被篡改。

2. 使用多种签名验证方法:可以在应用程序中同时使用多种签名验证方法,提高破解的难度。例如,可以使用数字证书验证、APK 文件哈希验证等多种方法来验证 APK 的合法性。

3. 加密关键数据:对于一些关键的数据,可以采用加密的方式进行存储和传输,在黑客获取到这些数据后无法直接使用。

总结来说,破解 APK 签名验证是一项技术挑战,需要黑客具备较高的技能和经验。对于普通用户而言,保持应用程序的更新和官方渠道下载是最好的安全实践。对于开发者而言,可以采取一系列的措施来提高 APK 的安全性,减少被破解的风险。