APK应用签名被篡改是指在Android应用程序上的数字签名被恶意篡改或替换。签名是开发者用于验证应用程序来源和完整性的重要标识,用于保护应用程序免受未经授权的修改和攻击。

下面将详细介绍APK应用签名被篡改的原理和可能的情况:

1. 线上签名攻击:开发者在将应用程序上传到应用商店之前,通常会对应用程序进行签名。签名后的应用程序在用户下载和安装时,应用商店会验证签名是否有效。然而,攻击者可以通过以下方式篡改签名:

- 破解签名密钥:攻击者使用逆向工程技术和漏洞破解签名密钥,然后使用该密钥重新签名应用程序。

- 中间人攻击:攻击者截获用户下载应用程序的通信,替换应用程序的签名,然后将被篡改的应用程序传递给用户。

2. 本地签名攻击:在某些情况下,APK应用程序可能被用户或第三方应用程序篡改。这种情况下,攻击者可以通过以下方式篡改应用程序的签名:

- 脱壳和重打包:攻击者通过脱壳工具获取应用程序的源代码和资源文件,然后修改其中的签名信息,并重新打包应用程序。

- 修改dex文件:攻击者可以直接修改应用程序的dex文件,将原来的签名信息替换为自己生成的签名。

无论是线上签名攻击还是本地签名攻击,其目的都是为了欺骗用户和系统,让被篡改的应用程序看起来是合法和安全的,从而进行恶意操作。对于用户而言,安装被篡改签名的应用程序可能会导致安全风险,因为攻击者可以利用篡改后的应用程序获取用户的敏感信息,控制用户设备,或进行其他更加恶意的行为。

为了防止应用程序签名被篡改,开发者可以采取以下措施来保护应用程序的完整性和安全性:

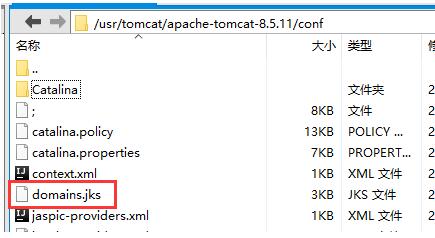

1. 保护签名密钥:开发者应当妥善保管签名密钥,不要将其泄露给他人或存储在不安全的位置。并定期更换密钥,以增加攻击者获取密钥的难度。

2. 使用包名和证书校验:在应用程序中添加包名和证书校验的代码,用于验证应用程序的签名信息是否匹配。

3. 定期检查应用程序的完整性:开发者可以通过MD5或SHA-1等散列算法,计算应用程序的哈希值,并与预先保存的哈希值进行比对,以验证应用程序是否被篡改。

4. 使用应用程序加固工具:开发者可以使用一些专业的应用程序加固工具,对应用程序进行加密和防护,增加篡改的难度。

总之,APK应用签名被篡改是一种可能导致安全风险的情况。开发者应加强对签名的保护,用户在下载和安装应用程序时要注意应用商店的信任度,并在安装过程中仔细阅读权限和提示信息,以避免安全风险。