在安卓应用开发中,签名校验是一种重要的安全措施,用于确保应用的完整性和来源可信性。通过对应用的签名进行验证,系统可以确定应用是否经过了篡改以及是否来自可信的开发者。然而,有时候我们可能需要绕过签名校验,例如在进行应用逆向工程或调试过程中。

要理解如何绕过安卓应用的签名校验,首先需要了解安卓应用签名的原理。在安卓开发中,每个应用都需要使用开发者的私钥对应用进行签名。签名的过程包括三个主要步骤:

1. 生成密钥对:使用Java的keytool工具,或者通过Android Studio自动生成一个密钥库文件(keystore)。

2. 生成证书请求:使用keytool工具生成一个证书签名请求(CSR),其中包含应用的基本信息。

3. 签名证书:使用私钥对证书进行签名,生成一个可信的证书(通常是PKCS#12或JKS格式)。该证书包含了应用的公钥和开发者的身份信息。

签名校验是通过验证证书的有效性来判断应用的完整性和可信性的。而绕过签名校验的方法主要有两种:重打包应用和动态加载。

1. 重打包应用:这种方法主要是通过修改应用的签名信息,使得应用在校验签名时可以通过验证。具体步骤如下:

a. 反编译应用:使用工具如APKTool或JADX等进行应用的反编译,得到应用的源代码和资源文件。

b. 修改签名信息:在反编译得到的源代码中,找到签名相关的代码段,一般位于应用的Main Activity中。修改签名验证逻辑,使其永远返回验证通过的结果。

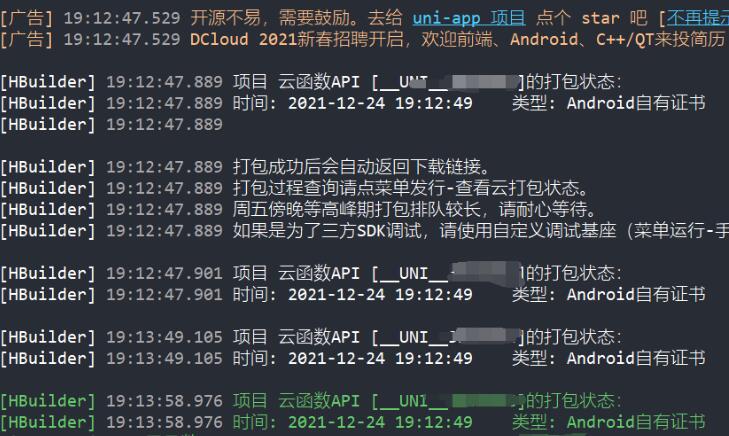

c. 重新打包应用:使用APKTool工具重新打包修改后的代码和资源文件,生成一个新的APK文件。

d. 签名应用:使用keytool或者Android Studio重新给新生成的APK文件进行签名。注意,在签名应用时要使用和原来应用相同的签名密钥。

通过以上步骤,我们可以生成一个绕过签名校验的新APK文件。但需要注意的是,这种方法在商业环境中是违法的,同时也会导致应用的完整性和安全性受到威胁。

2. 动态加载:这种方法主要是通过动态加载未被签名的应用组件来绕过签名校验。具体步骤如下:

a. 反编译应用:同样使用工具如APKTool或JADX等进行应用的反编译,得到应用的源代码和资源文件。

b. 修改代码:在应用的源代码中找到需要绕过签名校验的代码段,例如检查签名的函数调用或者相关判断逻辑。将其去除或者替换为对应动态加载的方法调用。

c. 重新打包应用:使用APKTool工具重新打包修改后的代码和资源文件,生成一个新的APK文件。

d. 动态加载未签名组件:在新生成的APK文件中,通过调用动态加载框架,如DexClassLoader,来加载未签名的组件。

这种方法需要在应用中集成动态加载框架,并且需要特定的代码逻辑来识别和调用未签名的组件。同样需要强调的是,这种方法也可能违反法律规定,并且会对应用的安全性产生风险。

绕过签名校验是一个技术活,需要有相当的安卓应用开发和反编译经验。尽管在一些特定环境中,绕过签名校验可能是必要的,但在正常情况下,签名校验是保障应用安全性的重要手段,不应被滥用。