标题:安卓签名欺骗:原理与详细介绍

在互联网领域,安卓应用程序的签名是保障应用安全的一个重要环节。然而,有些开发者或黑客利用一些技术手段进行签名欺骗,从而绕过应用的安全机制,给用户带来潜在的风险。本文将介绍安卓签名欺骗的原理,并详细讲解相关技术。

1. 安卓应用签名原理

安卓应用程序的签名使用了公钥/私钥加密技术。在发布应用之前,开发者使用私钥生成应用的签名证书。当用户安装应用时,系统会验证该证书的合法性,确保应用是由开发者签名并未被篡改过的。这个过程可以防止黑客在应用传输或存储过程中对应用进行篡改。

2. 安卓签名欺骗的原理

安卓签名欺骗指的是通过篡改应用签名或伪造合法的签名证书,以绕过系统的安全检查。主要包括以下几种方式:

1) 反编译与重新签名:黑客通过反编译应用的APK包,获取原有的签名证书和相关资源,然后将应用重新打包并使用自己生成的签名证书进行签名,以欺骗系统进行安装。

2) 证书链攻击:黑客可以通过生成一个合法签名证书,并在该证书上的发布者栏目中使用一个在系统内置的证书颁发机构(CA)的名称,从而让系统认为应用的签名证书合法,绕过安全检查。

3) 中间人攻击:黑客通过截取应用在传输过程中的网络流量,在流量中替换签名证书,让系统认为应用是合法且未被篡改过的。

3. 安卓签名欺骗的详细介绍

下面将分步骤详细介绍安卓签名欺骗的过程:

Step 1: 反编译应用程序的APK包

使用反编译工具,如apktool、dex2jar等,对应用的APK包进行反编译,获取应用的源代码和资源文件。

Step 2: 获取原应用的签名证书

在反编译后的应用文件中,定位到META-INF文件夹,找到CERT.RSA文件,该文件即为原应用的签名证书。

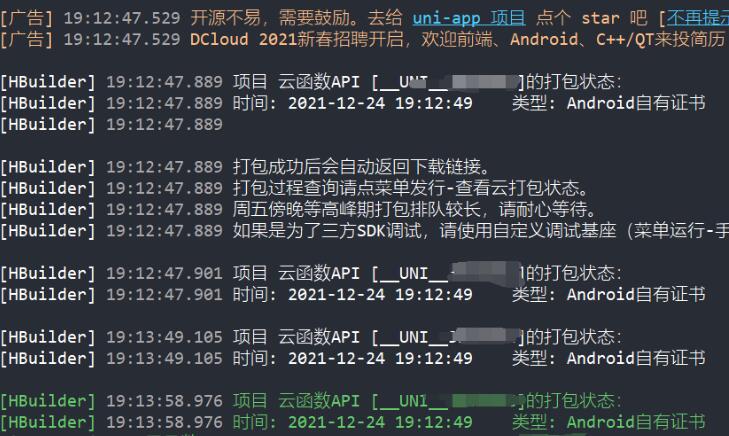

Step 3: 生成新的签名证书

使用Java的keytool工具生成新的签名证书。生成证书时,需要注意填写证书相关信息,如密钥库密码、发布者姓名等。

Step 4: 替换签名证书

将新生成的签名证书替换掉原应用的签名证书。将新证书重命名为CERT.RSA,并覆盖原应用中的证书文件。

Step 5: 重新打包应用程序

使用反编译工具重新打包应用程序,并使用新的签名证书进行签名。

Step 6: 安装已伪造签名的应用程序

将打包完成的应用程序安装到目标设备上。由于应用使用了伪造的签名证书进行签名,系统验证会通过,从而成功安装应用程序。

要注意的是,签名欺骗是一种违法行为,违反了软件开发者的权益,且给用户带来了潜在的安全风险。用户在安装应用程序时,应尽量从官方渠道下载并安装,提高应用的安全性。

如果你对安卓签名欺骗感兴趣,建议深入研究相关技术,以加强应用的安全性,并避免成为黑客攻击的目标。