APK签名校验是Android系统为了保证应用程序的完整性和安全性而提供的一种机制。通过对APK包进行签名和验证,可以确保应用程序没有被篡改或植入恶意代码。然而,有时候我们需要破解APK签名校验,例如在逆向工程或修改某些应用程序的行为时。下面我将详细介绍一种破解APK签名校验的原理和方法。

APK签名校验的原理基于非对称加密算法,使用公钥和私钥进行数字签名和验证。开发者使用私钥对APK包中的部分数据(通常是META-INF文件夹下的文件)进行加密生成签名,并将签名以及公钥打包到APK包中。安装应用程序时,系统会使用公钥对签名进行验证,确保签名与APK包中的数据一致性,从而保证应用程序的完整性。

要破解APK签名校验,我们需要先获取应用程序的APK文件。可以通过从应用商店下载或者从已安装应用程序的设备中提取APK文件的方式获取。

接下来,我们可以使用一些工具来分析APK包的结构和签名信息,例如Apktool、dex2jar、JD-GUI等。首先使用Apktool将APK包解压缩,然后使用dex2jar将APK包中的dex文件转换成jar文件,最后使用JD-GUI将jar文件反编译成Java代码。

在反编译得到的Java代码中,我们可以找到与APK签名校验相关的代码。通常,签名校验的逻辑会在应用程序的入口处或者某个关键的验证函数中。我们可以通过查找类似于下面的代码块来定位签名校验的逻辑:

```

// 获取APK包中META-INF文件夹下的签名文件

Enumeration entries = jar.entries();

while (entries.hasMoreElements()) {

JarEntry entry = (JarEntry) entries.nextElement();

String entryName = entry.getName();

if (entryName.startsWith("META-INF/") && entryName.endsWith(".RSA")) {

// 验证签名

CertificateFactory cf = CertificateFactory.getInstance("X.509");

InputStream inputStream = jar.getInputStream(entry);

X509Certificate cert = (X509Certificate) cf.generateCertificate(inputStream);

if (verifySignature(cert)) {

return;

}

}

}

```

上述代码中,通过遍历APK包中的文件,找到以“META-INF/”开头且以“.RSA”结尾的文件,然后通过X509Certificate类对签名进行验证。我们可以在这个验证逻辑中进行修改,绕过签名校验。例如,可以直接返回验证成功的结果,或者修改验证逻辑,使其始终通过验证。

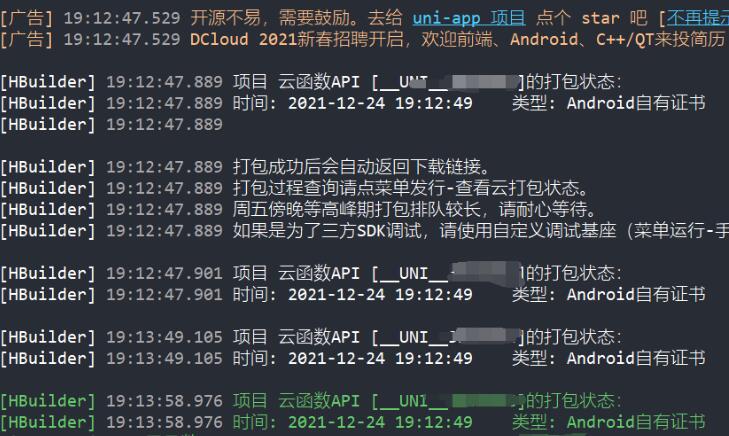

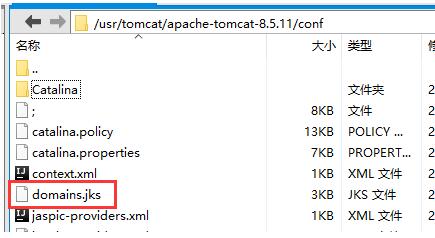

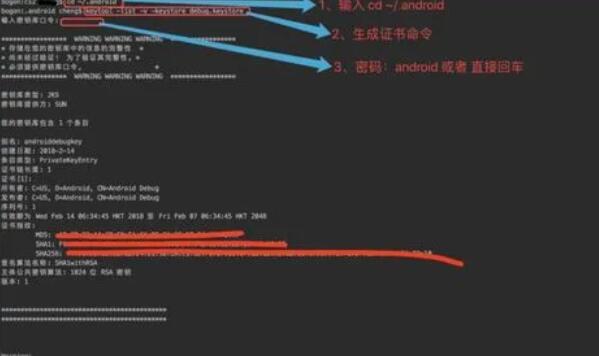

完成修改后,我们可以重新打包APK文件,并重新签名。可以使用Apktool重新打包,然后使用jarsigner或apksigner进行签名。签名时需要使用自己生成的私钥,可以使用keytool生成自己的私钥证书。

最后,我们可以将修改后的APK文件安装到设备上进行测试。设备会在安装应用程序时对签名进行验证,但由于我们已经绕过了签名校验,所以应用程序可以成功安装并运行。

需要注意的是,破解APK签名校验属于非法行为,违反了软件开发者的版权和权益。本文仅为技术学习和了解安全机制的目的,不鼓励或支持任何非法活动。请谨慎使用本文提供的信息,并遵守相关法律法规。