标题:苹果重签名源码详解及原理介绍

介绍:重签名是指在已经签名的iOS应用上重新进行签名,以绕过苹果的限制,实现在非越狱设备上安装IPA文件。本文将详细介绍重签名的原理,并提供一个示例的重签名源码。

一、重签名原理介绍

在介绍重签名原理之前,有必要先了解一下iOS应用的签名机制。苹果对iOS应用进行签名的目的是确保应用来源可信,同时保证应用的完整性和安全性。每个iOS应用都包含一个独一无二的签名,该签名通常由开发者的证书和私钥生成。

重签名的原理是将原始应用的签名替换为新的签名,并在新签名中使用自己的证书和私钥。这样一来,就可以绕过苹果的验证,将应用安装到非越狱设备上。

具体的重签名过程包括以下步骤:

1. 解压原始应用的IPA文件,获取应用的所有文件及目录。

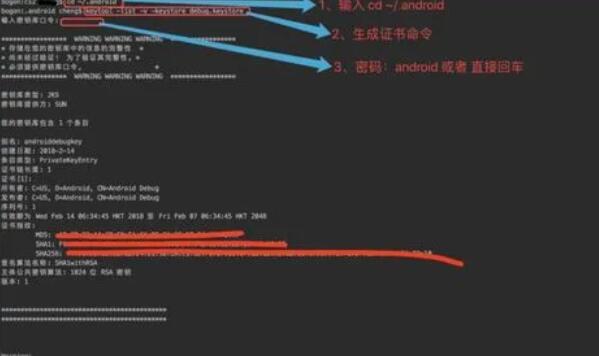

2. 生成新的签名需要的证书和私钥。

3. 修改应用内的Info.plist文件,将原始签名替换为新的签名。

4. 使用新的签名对应用进行重新打包,并生成新的IPA文件。

5. 将新的IPA文件安装到设备上。

二、重签名源码示例

下面是一个示例的重签名源码,基于Python语言实现。

```python

import os

import shutil

import subprocess

from plistlib import load, dump

def resign_ipa(ipa_path, cer_path, p12_path, provision_path, output_path, bundle_id):

# 解压IPA文件

extract_path = "./extract"

os.makedirs(extract_path)

subprocess.call(["unzip", "-q", ipa_path, "-d", extract_path])

# 复制新的证书和描述文件到应用目录

app_path = os.path.join(extract_path, "Payload", "*.app")

shutil.copy2(cer_path, app_path)

shutil.copy2(p12_path, app_path)

shutil.copy2(provision_path, app_path)

# 替换Info.plist文件中的签名信息

info_plist_path = os.path.join(app_path, "Info.plist")

info_plist = load(open(info_plist_path, "rb"))

info_plist["CFBundleIdentifier"] = bundle_id

dump(info_plist, open(info_plist_path, "wb"))

# 重新签名应用

subprocess.call(["codesign", "-f", "-s", "iPhone Developer", app_path])

# 重新打包为新的IPA文件

ipa_name = os.path.basename(ipa_path)

new_ipa_path = os.path.join(output_path, ipa_name)

subprocess.call(["zip", "-q", "-r", new_ipa_path, "Payload"], cwd=extract_path)

# 清理临时文件

shutil.rmtree(extract_path)

print("重签名完成!新的IPA文件保存在:", new_ipa_path)

# 示例用法

resign_ipa("original.ipa", "developer.cer", "developer.p12", "App.mobileprovision", "output", "com.example.app")

```

三、使用说明

1. 确保已安装Python解释器,并安装必要的依赖(如subprocess和plistlib)。

2. 将原始IPA文件、证书、私钥和描述文件准备好。

3. 修改代码中的示例参数,填入相关路径和Bundle ID。

4. 执行代码,等待重签名完成。

请注意,重签名属于对应用进行非法修改的行为,可能会违反苹果的相关规定,建议在合法和正当的情况下使用。本文仅供学习和技术研究使用,不承担任何法律责任。

总结:

本文详细介绍了苹果重签名的原理,并提供了一个示例的重签名源码供读者参考。重签名可以绕过苹果的限制,在非越狱设备上安装IPA文件,具有一定的实用价值。希望本文对读者在学习和研究重签名技术方面有所帮助。