iOS砸壳和重新签名是iOS开发者和研究人员常用的技术手段,用于解密和修改iOS应用的可执行文件(IPA),以便进行逆向工程、代码分析、安全研究等。本文将从原理和详细介绍两个方面,对iOS砸壳和重新签名进行阐述。

一、原理介绍

1. 砸壳:

在iOS应用发布到App Store之前,苹果会对应用进行加壳操作,以保护应用的安全性。加壳会将应用的可执行文件进行加密,使其不可直接运行。砸壳就是指将加壳的应用还原为原始的可执行文件,以便进行后续的分析和修改。

2. 重新签名:

重新签名是指替换应用的签名证书和相关信息,使应用能够在非开发者设备上安装和运行。iOS应用在发布到App Store之前,必须使用苹果提供的开发者证书进行签名,以保证应用的合法性。但是,如果要在非开发者设备上使用应用,就需要重新签名使用其他证书。

二、详细介绍

1. 砸壳:

砸壳的过程主要包括以下几个步骤:

(1)寻找可执行文件:通过静态分析和动态调试等手段,找到应用的可执行文件。通常,可执行文件位于应用的.app目录下,后缀名为Mach-O。

(2)获取解密信息:获取应用运行时解密可执行文件所需的信息,如解密密钥、解密算法等。这些信息通常嵌入在应用的资源文件或代码中。

(3)破解加密算法:根据解密信息破解加密算法,还原加密的可执行文件,得到原始的Mach-O文件。

(4)修复可执行文件:由于加壳操作可能会修改可执行文件的结构和引用关系,所以在砸壳后需要对可执行文件进行修复。修复的过程包括修复引用关系、调整节表等。

2. 重新签名:

重新签名的步骤如下:

(1)生成签名证书:根据需要使用的证书,生成相应的开发者证书或企业证书。开发者证书可通过苹果开发者平台申请,企业证书可通过企业开发者账号申请。

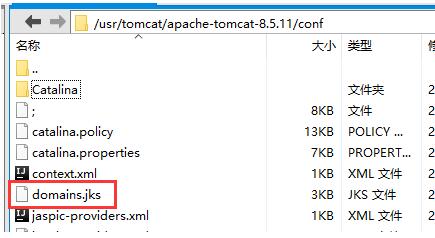

(2)获取应用资源:将需要重新签名的应用文件(IPA)解压,获取其中的Payload目录下的应用文件。

(3)替换证书信息:在应用文件中的Info.plist文件中,将原先的证书信息替换为新证书的信息。

(4)重新签名:使用相关工具(如codesign、Fastlane等),将应用文件使用新的证书进行签名。

(5)重新打包:将签名后的应用文件重新打包为IPA文件,以便在非开发者设备上进行安装和使用。

总结:

iOS砸壳和重新签名是iOS开发者和研究人员常用的技术手段,用于对应用进行逆向工程、代码分析和安全研究等。砸壳是将加壳的应用还原为原始的可执行文件,重新签名是替换应用的签名证书和相关信息,使其能够在非开发者设备上安装和运行。这些技术手段需要一定的专业知识和工具支持,对于安全研究和开发者而言,具有重要的意义和应用价值。