APK签名伪造是指在Android应用程序的安装包(APK)中修改或替换应用程序的数字签名,以达到欺骗用户或绕过验证的目的。下面将详细介绍APK签名的原理以及如何进行伪造。

1. APK签名原理:

APK签名是一种数字证书,用于验证应用程序的完整性和真实性。当开发者生成APK文件时,会使用私钥对APK进行签名,以生成数字证书,该证书包含应用程序的完整性信息。在安装APK时,Android系统将验证数字证书的合法性,确保APK未经篡改,可以信任。

2. APK签名伪造的思路:

APK签名伪造的思路是通过篡改APK文件的签名信息,使其能够通过验证并在用户设备上安装。一种常见的方法是使用反编译工具获取APK文件中的证书和签名信息,并通过替换私钥或伪造证书来伪装成合法的签名。

3. APK签名伪造步骤:

以下是进行APK签名伪造的基本步骤:

Step1:反编译APK文件

首先,使用反编译工具(如apktool)将目标APK文件反编译为可读的资源文件。

Step 2:获取签名信息

在反编译的文件中,找到META-INF文件夹,其中包含了APK的签名信息。通常签名信息存储在以.RSA或.DSA结尾的文件中。

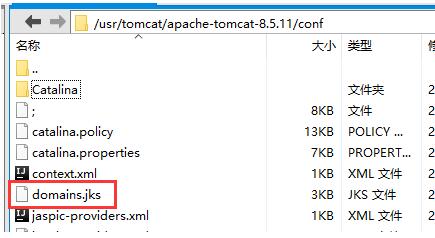

Step 3:生成私钥和证书

使用Java的keytool工具生成一个新的私钥和相应的证书。私钥和证书的生成可以参考Java官方文档或相关教程。

Step 4:替换签名文件

将Step 2中获取到的签名文件替换为Step 3生成的私钥和证书文件。确保新生成的签名文件与原始签名文件的命名一致。

Step 5:重新签名APK文件

使用Android的apksigner工具或其他签名工具,对修改后的APK文件进行重新签名。通过将新生成的私钥和证书应用于APK文件,使其通过验证。

Step 6:重新打包APK文件

重新将反编译后的资源文件和重新签名的APK文件打包成一个新的APK文件。打包工具可以使用apktool或其他类似工具。

Step 7:安装伪造签名的APK

将生成的新APK文件安装到目标设备上进行测试。因为新APK文件包含伪造的签名,所以系统将会验证通过并允许安装。

4. 防止APK签名伪造:

为了防止APK签名伪造,开发者和用户可以采取一些措施:

- 文件完整性验证:通过比较APK文件的摘要或哈希值,检查文件是否被篡改。

- 应用程序来源验证:只从可靠的来源下载和安装APK文件,例如官方应用商店。

- 操作系统更新:及时更新操作系统以修复已知的漏洞和安全问题。

- 系统权限控制:严格控制应用程序的权限,避免恶意应用程序的入侵。

总结:

APK签名伪造是一种潜在的安全威胁,有可能导致用户设备感染恶意应用程序或遭受其他安全风险。因此,开发者和用户都应该采取相应的安全措施来避免APK签名伪造的风险。