APK二次打包签名破解是一种恶意攻击,开发者会通过重打包和重新签名的方式篡改原始APK的内容。在这篇文章中,我将详细介绍APK二次打包签名破解的原理和具体步骤。

二次打包签名破解的原理是利用Android应用的特性,其中一个重要特性是应用程序包(Android Package, APK)的签名验证。每个APK都会有一个数字签名,用于验证APK的完整性和真实性。当用户安装APK时,系统会检查APK的签名是否与开发者的签名匹配,以确保APK没有被篡改。

然而,恶意攻击者可以通过重新打包APK并使用自己的数字签名,绕过系统的验证,从而实现破解。下面是具体的步骤:

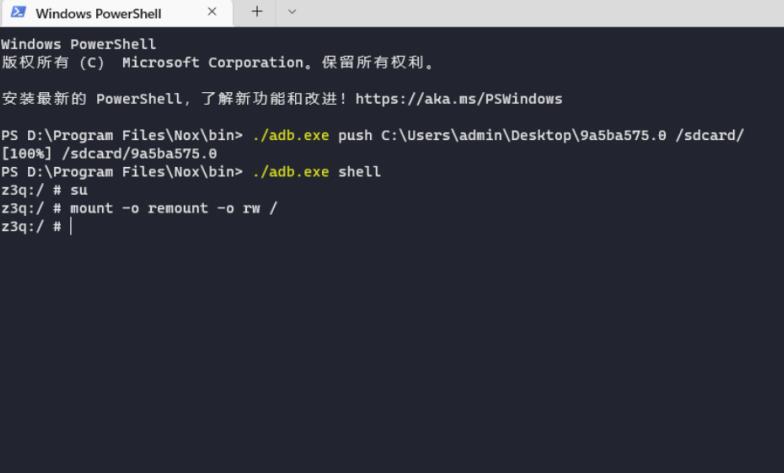

1. 反编译APK:通过工具(如apktool)将APK文件反编译为可读的源代码和资源文件。

2. 修改源代码:攻击者可以修改源代码以篡改应用的功能,比如添加广告、修改游戏规则等。

3. 引入恶意代码:攻击者可以在源代码中插入恶意代码,用于窃取用户信息、执行远程命令等恶意行为。

4. 重新打包:对修改后的源代码和资源文件重新打包成APK文件。

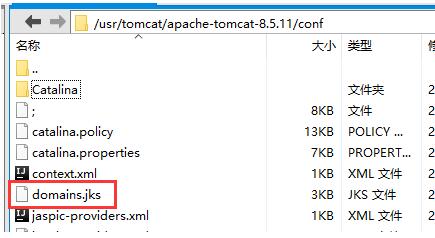

5. 生成新的签名:使用攻击者自己的密钥生成新的数字签名。

6. 签名APK:对新生成的APK文件进行签名,以使其看起来合法。

最后,攻击者可以通过各种方式传播和安装破解后的APK,例如通过第三方应用市场、社交媒体等。用户如果安装了这种被修改签名的APK,可能会受到安全威胁,个人信息可能会被泄露,或者设备遭受基于恶意代码的攻击。

为了避免成为APK二次打包签名破解的受害者,用户需要注意以下几点:

1. 仅从官方应用商店下载应用程序,不要轻易从不可信的来源下载安装包。

2. 关注应用程序的评分和评论,尽量选择受信任的应用程序。

3. 定期更新应用程序,以确保及时修复已知的安全漏洞。

4. 安装一个可信赖的安全软件来监测和检测恶意应用。

开发者也可以采取以下措施来防范APK二次打包签名破解:

1. 使用加固工具:可以使用一些加固工具(如360加固、腾讯乐固)加强APK的完整性和安全性,提高破解的难度。

2. 使用代码混淆工具:使用代码混淆工具(如ProGuard)混淆应用的源代码,增加逆向工程的难度。

3. 对APK进行签名验证:在应用启动时对APK的签名进行验证,确保APK没有被二次打包签名破解。

总之,APK二次打包签名破解是一种常见的恶意攻击手段,对用户和开发者来说都可能带来安全风险。用户应该注意应用的来源和安全性,而开发者则需要采取相应的防护措施来保护应用的安全性。