APK篡改后如何躲过验证签名

在安卓应用开发中,APK签名是一项重要的安全机制,用于确保应用的完整性和真实性。每个APK文件都包含有关其作者的信息,以及用于验证应用的完整性的签名。如果APK文件被篡改,其签名将无效,从而导致应用无法运行或被认为是不可信的。

然而,有些黑客或攻击者可能试图篡改APK文件的内容,以绕过签名验证机制。在本文中,我将介绍一些常见的方法和技术,黑客可能使用来躲过APK验证签名。

1. 资源文件篡改

黑客可以通过修改APK的资源文件来实现签名验证的绕过。他们可以编辑和替换APK中的某些资源文件,如图片、音频、布局文件等。这样一来,APK的文件内容会发生变化,导致原有的签名验证无效。

2. 代码混淆

代码混淆是一种常见的安全措施,用于保护应用免受反编译和代码分析的攻击。然而,黑客也可以使用代码混淆来篡改APK文件,并通过修改关键代码来绕过签名验证。他们可以使用反编译工具将APK反编译为Smali代码,然后修改代码并重新编译成APK文件,以绕过原有的签名验证。

3. 签名验证绕过工具

有一些专门的工具和库可以帮助黑客绕过APK的签名验证。例如,Xposed框架可以在运行时修改应用的行为,包括签名验证机制。黑客可以使用Xposed框架来hook应用的签名验证逻辑,并替换为自定义的逻辑,从而绕过签名验证。

4. 反向工程

反向工程是一种分析和重建应用的过程,黑客可以使用这种技术来绕过签名验证。他们可以通过反向工程APK文件,分析其签名验证机制,然后修改或删除相关代码,以绕过签名验证。反向工程需要一定的技术和经验,但对于有经验的黑客来说,并不是一个很复杂的任务。

需要注意的是,上述方法和技术都是为了破解APK签名验证而开发的。我在这里提供的信息是为了帮助人们了解黑客可能使用的方法,从而更好地保护自己的应用和设备。对于合法的应用开发者和用户来说,绕过签名验证是违法行为,不被推荐和鼓励。

为了保护应用免受篡改和伪造的风险,开发者可以采取以下措施:

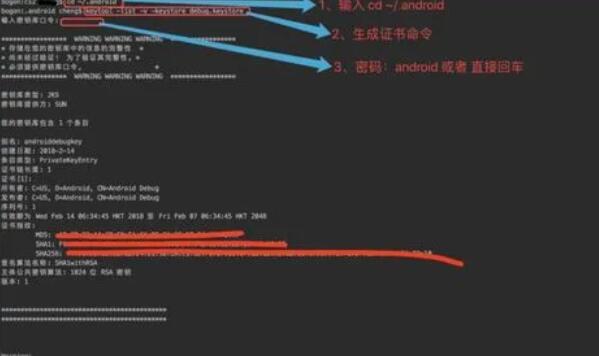

- 使用强密码来保护签名证书,确保只有开发者可以访问和使用它。

- 定期检查APK文件的完整性,以确保它没有被篡改。

- 使用代码混淆和加固工具,提高应用的安全性。

- 在合适的地方(如网络请求)使用HTTPS来保护应用的数据传输。

- 及时更新应用,修复可能存在的漏洞和安全问题。

总之,APK签名验证是一项重要的安全机制,用于确保应用的完整性和真实性。然而,黑客可能使用各种方法和技术来绕过签名验证。开发者和用户应该采取适当的措施来保护应用免受篡改和伪造的风险。