Android App签名是确保应用程序来源的一种验证机制,也是保证应用程序完整性的一种方法。签名是应用程序开发者使用私钥对应用程序进行数字签名,然后在发布到应用市场或者安装到设备时,使用对应的公钥进行验证。本文将介绍Android App签名的原理和详细过程。

一、签名原理

Android使用的签名机制基于公钥密码学体系。开发者首先生成一对密钥,包括一个私钥和一个公钥。私钥用于对应用程序进行数字签名,而公钥用于验证签名的有效性。

数字签名的原理是:使用私钥对应用程序进行哈希计算,然后用私钥对该哈希值进行加密。生成的数字签名和哈希值一起打包到应用程序的证书文件中。当应用程序在安装或运行时,会使用对应的公钥对证书进行验证,以确保应用程序的完整性和来源的可信性。

二、签名过程

Android App签名过程包括以下几个步骤:

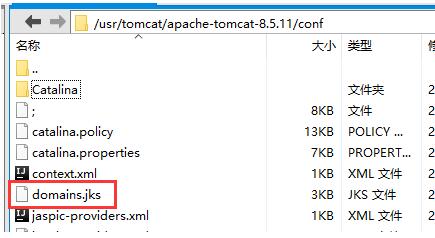

1. 生成密钥对:开发者需要使用Java Keytool工具生成一对密钥,包括私钥和公钥。

2. 创建证书:开发者使用私钥对应用程序进行数字签名,并将签名结果和应用程序哈希值一起打包到证书文件中。证书文件包括签名者的信息、签名算法、公钥等。

3. 发布应用程序:开发者可以将签名后的应用程序发布到应用市场或者直接安装到设备中。

4. 验证签名:设备在安装或运行应用程序时,会使用对应的公钥对证书进行验证,以确保应用程序的完整性和来源的可信性。

三、反编译

尽管签名可以保证应用程序的完整性和来源的可信性,但它并不能完全防止应用程序被反编译。反编译是指将已经编译的二进制文件还原为源代码的过程,通过反编译可以获取应用程序的源代码和资源文件。

Android应用程序反编译工具比较流行的有Apktool、dex2jar、JD-GUI等。这些工具可以将APK文件或者DEX文件还原为Java源代码,可以获取应用程序中的类、方法、变量等信息。

然而,尽管可以进行反编译,但获取到的源代码并不一定是完全可读的。开发者可以使用混淆工具对应用程序进行混淆,使得反编译的结果难以理解。混淆工具可以将源代码中的类名、方法名、变量名等进行替换和重命名,增加了代码的复杂性,使得反编译的结果难以阅读和理解。

此外,Google Play等应用市场也提供了一些安全机制,如应用程序签名校验、应用程序完整性校验等,来防止应用程序被篡改或者恶意程序被发布。

总结:

Android App签名是保证应用程序完整性和来源可信性的一种验证机制。签名过程包括生成密钥对、创建证书、发布应用程序和验证签名等步骤。尽管签名可以保证应用程序的完整性和来源可信性,但它并不能完全防止应用程序被反编译。开发者可以使用混淆工具对应用程序进行混淆,增加反编译的难度。同时应用市场也提供了一些安全机制来防止应用程序被篡改或者恶意程序被发布。