当我们开发 Android 应用时,为了保证应用的安全性,我们需要对应用进行签名。签名是一个数字证书,它能够确保应用在传输过程中未被篡改,同时也能够确保应用的身份和来源的可靠性。

而混淆包名则是为了进一步增强应用的安全性,防止恶意攻击者通过反编译等方式获取应用的敏感信息。混淆包名通过将应用的包名进行重命名,使得源代码中的包名和编译后的包名不再一致,增加了攻击者分析的难度,提高了应用的安全性。

下面是混淆包名的原理和详细介绍:

1. 原理:

混淆包名主要通过应用的构建工具和混淆工具实现。在应用编译的过程中,构建工具会将源代码中的包名替换为一个随机的字符串,并且在编译后的应用中使用这个新的包名。同时,混淆工具会对源代码进行混淆,将变量名、方法名等重命名为随机的字符串,使得源代码的逻辑难以理解,增加攻击者分析的难度。

2. 详细介绍:

混淆包名的具体步骤如下:

- 首先,开发者需要在应用的构建配置文件中设置混淆规则。在 Android Studio 中,可以通过在 proguard-rules.pro 文件中添加配置实现。例如,可以使用如下配置来混淆包名:

```

-keeppackagenames com.example.**{

}

```

这个配置表示保留 com.example 包名下的所有类和所有子包,并将它们的包名替换为 com.example.后随机字符串。

- 其次,开发者需要使用构建工具进行应用的编译和混淆。在编译过程中,构建工具会根据混淆规则对源代码进行处理,并将混淆后的代码生成到编译后的应用中。同时,构建工具会修改 AndroidManifest.xml 文件中的包名为混淆后的包名。

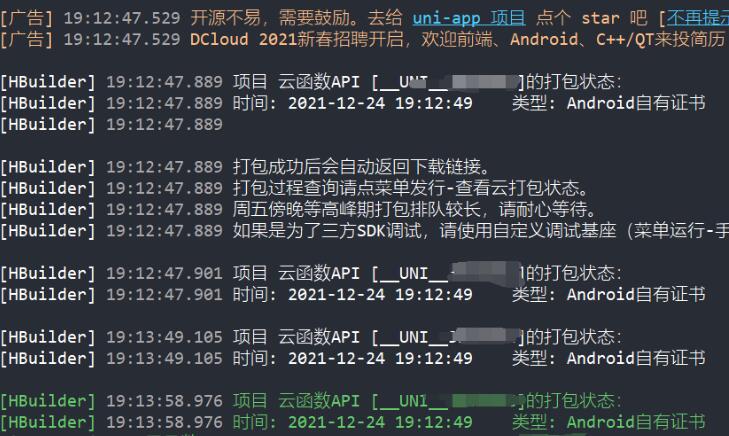

- 最后,开发者需要对混淆后的应用进行签名。签名可以确保应用在传输过程中未被篡改,并且可以验证应用的来源和身份的可靠性。签名的过程需要使用开发者的私钥对应用进行加密,生成一个数字签名,并将这个签名与应用一起发布。

通过混淆包名,可以有效增强应用的安全性。攻击者在分析应用时需要花费更多的精力和时间,从而降低了攻击的风险。然而,需要注意的是混淆包名并不能完全防止应用被逆向工程破解,只能增加攻击者的难度。因此,除了混淆包名,开发者还需要使用其他安全措施,如代码加密、反调试等方式来保护应用的安全性。

希望这篇文章对你理解 Android 应用签名时混淆包名的原理和详细信息有所帮助!