Android应用签名是Android系统确保应用的完整性和可信度的重要机制之一。通过签名,可以验证应用是否被篡改过,并且可以追溯应用的发布者。在互联网领域有丰富知识的网站博主对于Android签名逆向生成的原理和详细介绍如下:

一、Android应用签名原理

Android应用签名基于公钥加密和数字签名技术。具体原理如下:

1. 应用签名过程

(1)应用开发者生成一对非对称密钥,包括一个私钥和一个对应的公钥。

(2)开发者使用私钥对应用进行数字签名,生成一个签名文件。

(3)开发者将签名文件和应用文件一起打包发布。

2. 应用验证过程

(1)用户在安装应用的时候,Android系统会提取应用文件和签名文件。

(2)系统使用开发者预置的公钥对签名文件进行验证。

(3)如果验证通过,表示应用完整且来自可信的发布者;如果验证不通过,可能应用被篡改或者来自不可信的发布者。

二、Android签名逆向生成详细介绍

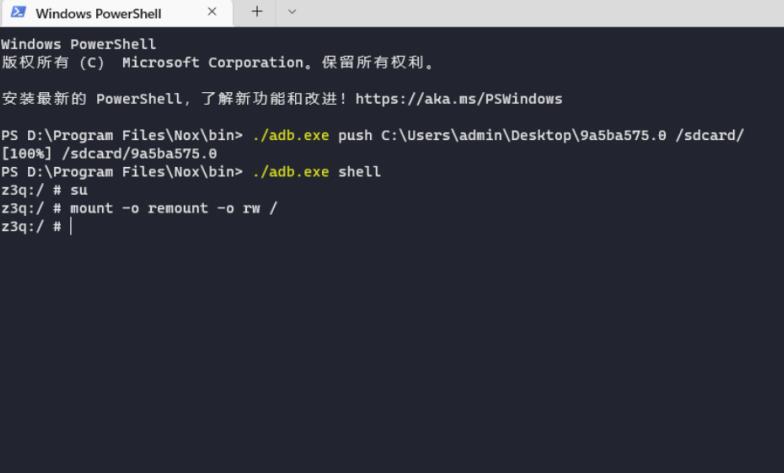

1. 逆向生成签名文件(签名盗用)

逆向生成签名文件的目的是为了伪造应用的签名,使得应用在验证过程中通过验证。逆向生成签名文件的具体步骤如下:

(1)逆向工程应用,提取原始签名文件(.SF和.MF文件)以及应用文件。

(2)根据签名文件的格式,逆向生成签名文件的内容(.SF和.MF文件),这包括签名信息、文件摘要和文件路径。

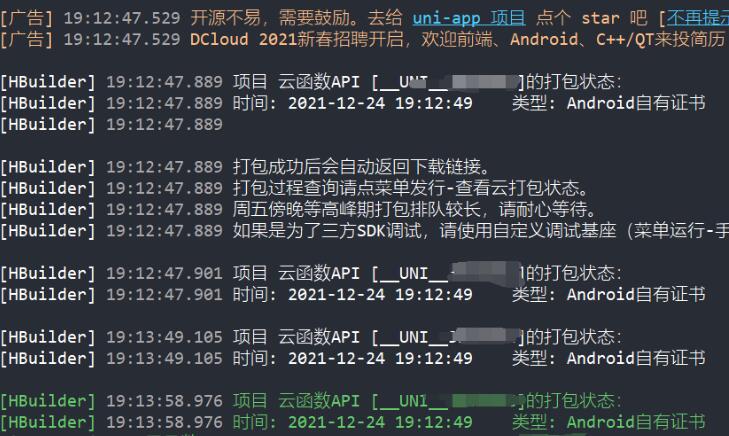

(3)使用逆向生成的签名文件和应用文件进行打包,得到一个伪造的应用。

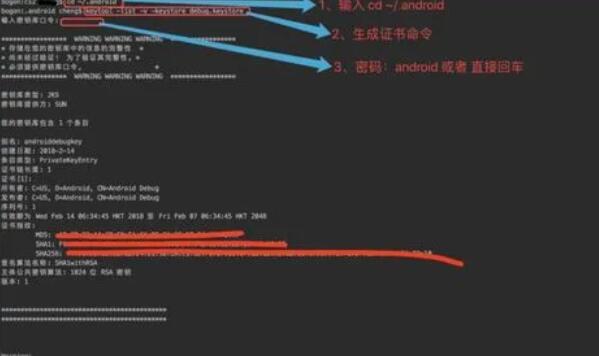

2. 逆向生成密钥对(签名伪造)

逆向生成密钥对的目的是为了生成一个与原开发者密钥对相对应的密钥对,使得伪造应用的签名文件在验证过程中通过验证。逆向生成密钥对的具体步骤如下:

(1)逆向工程应用,提取原始签名文件(.SF和.MF文件)以及应用文件。

(2)根据签名文件的格式,解析出原始签名文件中的签名信息。

(3)使用逆向生成的密钥对,生成一个签名信息。

(4)将逆向生成的签名信息替换原始签名文件中的签名信息。

(5)使用逆向生成的签名文件和应用文件进行打包,得到一个伪造的应用。

3. 防止签名逆向生成

为了防止签名逆向生成行为,需要采取以下措施:

(1)保护私钥的安全:开发者应妥善保管私钥,在开发环境和生产环境中使用不同的私钥。

(2)使用应用签名校验工具:Android提供了工具(如apksigner)用于校验应用的签名文件。开发者可以使用这些工具来验证自己的应用。

(3)合理使用数字证书:开发者可以使用数字证书来证明应用的可信度,并且可以选择自己信任的证书颁发机构。

总结:

Android应用签名逆向生成是一种不合法的行为,不仅损害了应用开发者的利益,也给用户带来了安全风险。作为一个有丰富知识的网站博主,我们应该倡导正规、合法的应用开发和使用,提高用户对应用签名的认识,避免签名逆向生成的风险。同时,开发者也应加强对应用签名的保护,确保应用的完整性和可信度。