Android应用签名和加密是保证应用程序安全性的重要措施。本文将详细介绍Android应用签名和加密的原理及相关概念。

首先,我们来了解Android应用签名的原理。Android应用签名使用了公钥加密技术,通过对应用进行数字签名,可以确保应用的完整性和可信度。Android系统在安装应用时会验证应用的签名信息,以确保应用的来源合法且没有被篡改。

Android应用签名使用了一对非对称的密钥,包括公钥和私钥。私钥由应用开发者持有,用于对应用进行签名;而公钥是公开的,用于验证签名的合法性。签名的过程包含以下几个步骤:

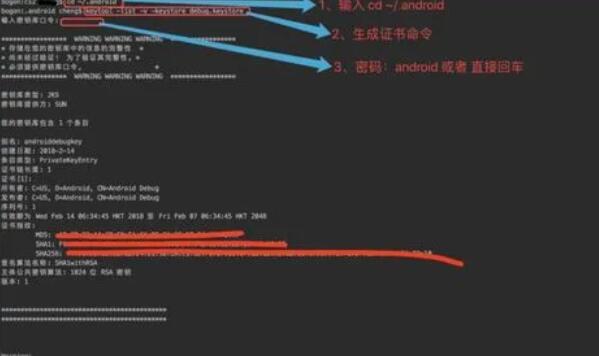

1.生成密钥对:应用开发者使用密钥工具生成一对公私钥,并将私钥保存在开发者本地。

2.生成证书请求:应用开发者使用密钥工具生成证书请求文件(CSR),其中包含应用的基本信息和公钥。

3.证书颁发机构(CA)验证:开发者将CSR文件发送给证书颁发机构进行验证。CA会对开发者进行身份验证,并对证书请求进行审核。

4.证书颁发:通过审核后,CA会生成数字证书,并将其私钥与公钥一起打包到证书文件中。

5.应用签名:开发者使用私钥对应用进行数字签名,生成签名文件。

6.应用发布:开发者将应用和签名文件一起发布到应用商店或其他渠道。

在Android系统中,使用Java的keytool工具生成的密钥库文件(keystore)保存了开发者的密钥对和数字证书信息。开发者可以使用Android Studio的签名工具或者命令行工具对应用进行签名。签名的结果是一个以.apk为扩展名的安装包文件。

其次,我们来了解Android应用加密的原理。Android应用加密通常指的是对应用的代码和资源进行加密保护,以防止应用被反编译或者资源被盗用。

Android应用加密的方法有很多种,包括静态加密和动态加密两种方式。静态加密是在应用打包时对代码和资源进行加密处理,使其在安装包中是加密的状态;而动态加密是在应用运行时动态解密使用,保护应用的关键代码和敏感数据。

静态加密的常见方法包括代码混淆、资源加密和字符串加密等。代码混淆通过改变代码的结构和命名,使其难以被阅读和理解,增加反编译的难度。资源加密可以对敏感资源文件进行加密处理,以防止资源被盗用。字符串加密可以将应用中的字符串进行加密存储,在需要使用时再解密,避免字符串被轻易获取。

动态加密的方法包括DEX动态加载、类加载器加密和资源解密等。DEX动态加载可以将加密后的DEX文件在运行时动态加载到内存中,保护应用的核心代码。类加载器加密可以对应用的类加载器进行加密处理,使其难以被恶意的类加载器破解。资源解密可以在应用运行时动态解密加密的资源文件,保护应用的资源安全。

综上所述,Android应用签名和加密是保证应用安全性的重要措施。签名可确保应用的来源合法且未被篡改,而加密可以保护应用的代码和资源免受反编译和盗用。开发者应该合理运用签名和加密技术,提高应用的安全性和可信度。