Android是目前最流行的移动操作系统之一,其市场占有率持续增长。然而,随着其用户基数不断扩大,Android平台也逐渐成为黑客和恶意软件攻击的目标之一。其中,应用程序的签名攻击是一种常见的攻击方式。在本文中,我们将详细介绍Android签名攻击的原理,并提供一些防御措施。

首先,让我们了解一下Android应用程序的签名是什么。当开发者构建一个Android应用程序时,他们需要为应用程序生成一个数字证书,并使用该证书对应用程序进行签名。签名是应用程序身份的唯一标识,它确保应用程序的完整性和真实性。在用户安装应用程序时,Android系统会对应用程序的签名进行验证,以确保应用程序未被篡改或修改。

然而,签名攻击利用了一些安全漏洞,可能绕过签名验证,篡改应用程序的行为或注入恶意代码。以下是几种常见的签名攻击方式:

1. 中间人攻击:黑客劫持应用程序的通信流量,以获取开发者的数字证书,然后将恶意代码注入到应用程序中并重新签名。

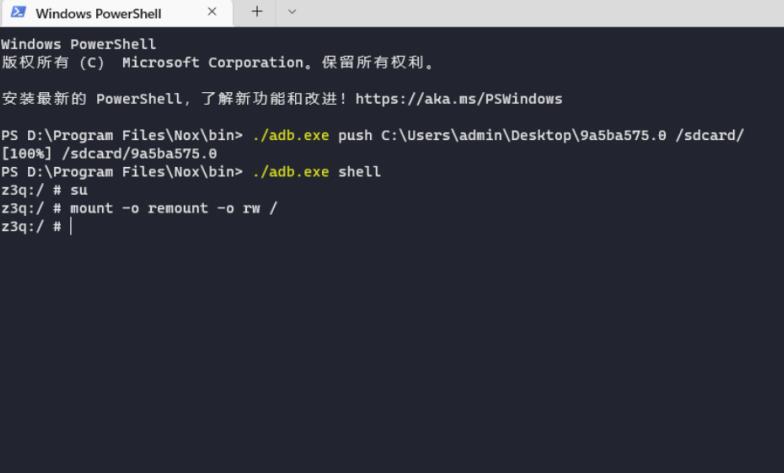

2. 重打包攻击:黑客重新构建应用程序的APK文件,将恶意代码添加到其中,并使用开发者的数字证书进行签名。然后,他们会将篡改后的应用程序发布到第三方应用市场。

3. 内部攻击:黑客获取应用程序的签名证书和密钥,并使用它们对应用程序进行修改。这种攻击方式通常在应用程序的签名保护机制被绕过或破解的情况下发生。

为了防止签名攻击,开发者和用户可以采取一些措施:

1. 使用强密码保护开发者的数字证书和密钥,防止黑客获取。

2. 对应用程序进行混淆处理,使应用程序的逻辑和结构更难以理解和修改。

3. 使用动态加载技术,将应用程序的核心逻辑存储在远程服务器上,以减少攻击者能够访问的恶意代码。

4. 定期更新应用程序,修复已知的安全漏洞,并及时进行签名验证。

5. 通过检查应用程序的数字证书,确保安装的应用程序来自可信任的来源,避免安装来历不明的应用程序。

总的来说,签名攻击是Android平台上常见的安全威胁之一,但通过合理的防御措施,开发者和用户可以减少签名攻击的风险。了解签名攻击的原理,并采取适当的安全措施,有助于保护Android应用程序和用户的安全。