Android应用签名是为了确保应用的安全性和完整性,防止应用被篡改或恶意修改。签名是由开发者使用私钥对应用进行数字签名生成的,同时应用市场通过验证公钥来确保应用的来源可信。然而,一些黑客或恶意软件开发者可能会尝试篡改应用的签名,以达到窃取用户数据、植入恶意代码或者更改应用行为的目的。

那么,android签名篡改的原理是什么呢?

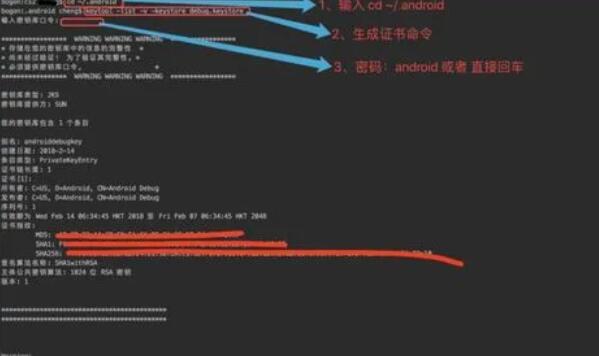

Android应用签名采用的是公钥密码学的方法。开发者首先需要生成一对密钥,包括一个私钥和一个公钥。私钥是私有的,用于对应用进行签名;公钥则是公开的,用于验证应用的签名。

当开发者对应用进行签名时,首先会计算应用的散列值,然后使用私钥对散列值进行加密生成签名。签名和应用一起打包发布。当用户下载应用时,系统会通过获取应用的公钥,解密应用的签名,再次计算应用的散列值,与解密得到的签名进行比对。如果两者一致,则认为应用是未被篡改的;如果不一致,则认为应用已被篡改,无法信任。

签名篡改的原理是黑客利用一些方法修改应用的签名,使其与原始签名不一致,以达到窃取用户数据或者植入恶意代码的目的。以下是几种常见的签名篡改方法:

1. 签名文件替换:黑客通过替换应用中的签名文件,将自己生成的签名文件放入应用中,从而改变应用的签名。

2. 签名文件重打包:黑客通过解压应用的APK文件,修改其中的签名文件,然后重新打包生成新的APK文件,并发布到应用市场。

3. 动态签名:黑客利用动态加载技术,在应用运行过程中修改应用的签名,使其与原始签名不一致。

为了防止签名篡改,开发者可以采取以下措施:

1. 保护私钥:私钥是签名的关键,开发者应该妥善保存私钥,避免被黑客获取。

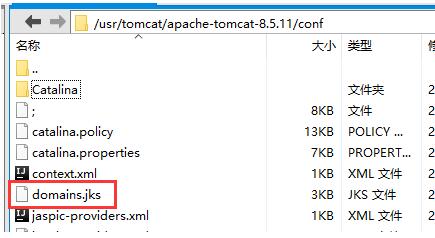

2. 使用数字证书:使用数字证书可以增加签名的安全性,数字证书包含了公钥和其他相关信息。

3. 应用市场验证:应用市场可以对应用进行签名验证,只有通过验证的应用才能发布到市场上。

4. 数字签名校验:在应用中加入数字签名校验的逻辑,在应用启动时对签名进行验证,如果不一致则拒绝运行。

总之,签名篡改是一种常见的攻击手段,可以通过保护私钥、使用数字证书、应用市场验证和数字签名校验等方法来防止应用的签名被篡改,确保应用的安全性和可信度。