Android 签名加密防窃听原理介绍

在 Android 应用开发中,签名是一种用于验证应用程序来源和完整性的重要机制。在将应用发布到 Google Play 商店之前,每个应用都必须用开发者的数字签名进行签名。这个数字签名是应用的身份证明,并且是保障应用数据完整性的关键。

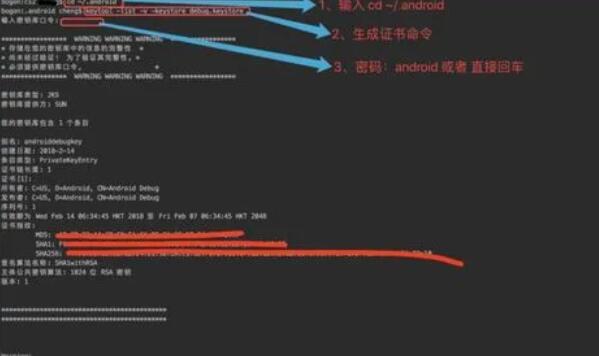

Android 签名机制的基本原理是,应用程序通过私钥对其所有文件进行签名,然后将签名信息与应用程序一起打包。当用户安装应用时,系统会使用开发者的公钥来验证应用签名的有效性,如果签名验证通过,则表示应用的完整性未被篡改。

尽管签名机制可以帮助保证应用来源的可靠性和完整性,但它并不能有效防止应用被窃听和破解。当应用被反编译后,黑客可以修改应用的代码以实现窃听、篡改数据等恶意行为。

为了解决这个问题,我们可以采用一些额外的安全措施来加强应用程序的防护。

1.加固签名:除了使用系统提供的签名机制外,还可以引入第三方的加固工具对应用进行加固,以防止签名的被修改或者被破解。

2.代码混淆:通过代码混淆技术可以将代码中的标识符、方法和类名进行混淆,使反编译后的代码难以理解和修改,增加破解难度。

3.运行时防护:使用运行时防护技术可以对应用程序在运行期间的关键代码进行加密和保护,使其难以被恶意攻击者分析和修改。

4.数据加密:对于应用中的敏感数据,可以使用一些加密算法对数据进行加密,在内存中保持加密状态,只在需要使用数据时才对其进行解密。

5.代码完整性验证:在应用程序启动时,可以对应用的代码进行完整性验证,确保代码未被篡改。可以使用哈希值或数字签名等方式进行验证。

6.动态加载:可以将一些敏感的代码通过动态加载的方式进行加载,以增加破解的难度。可以通过加密或者压缩代码文件,并在运行时进行解密或者加载。

总的来说,Android 签名加密防窃听的原理是通过数字签名验证应用来源和完整性,然后采取加固签名、代码混淆、运行时防护、数据加密、代码完整性验证和动态加载等多种安全措施来增强应用的防护能力,从而有效防止应用的窃听和破解行为的发生。这些安全措施可以有效提升应用的安全性和可靠性,保护用户的数据安全。