Android系统签名漏洞是指在应用程序安装和验证过程中存在的安全漏洞,可以被恶意软件利用来绕过系统的签名验证机制。本文将详细介绍Android系统签名漏洞的原理和相关技术细节。

1. Android应用程序的签名验证机制

在Android操作系统上,每个应用程序都需要通过数字签名进行验证,确保应用程序来源可信。Android应用程序的签名验证机制是基于公钥基础设施(PKI)实现的。应用程序的开发者使用私钥对应用程序进行签名,而系统使用开发者的公钥来验证应用程序的完整性和真实性。

2. 签名漏洞背后的原理

签名漏洞的产生主要是由于Android操作系统在验证签名时存在一个错误的实施方式。具体来说,Android系统将应用程序的代码和签名一起打包在APK文件中,但是在验证过程中只验证了APK文件的整体签名,而没有对APK文件内部的子组件进行逐一验证。这就为恶意开发者提供了可乘之机。

恶意开发者可以通过以下方式利用签名漏洞:

- 恶意应用程序篡改:攻击者可以将恶意代码插入到已签名的应用程序中,而不会改变应用程序的整体签名。这样,用户在安装和验证应用程序时,会认为它是一个可信的应用程序,并无法察觉到其中的恶意行为。

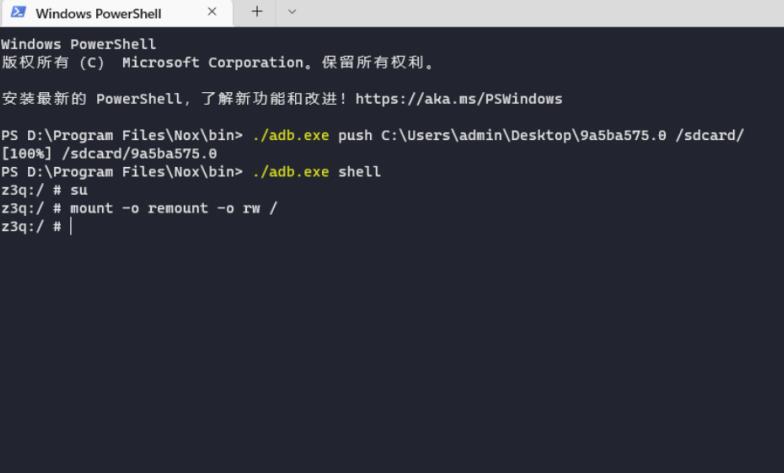

- 系统漏洞利用:恶意应用程序也可以利用系统的漏洞来绕过签名验证。例如,通过攻击系统的解析器或应用程序容器,恶意应用程序可以修改已签名应用程序内的系统组件,而不会改变原来的签名。这样一来,系统在验证签名时会认为应用程序是合法的,而实际上其中的系统组件已经被修改。

3. 防范签名漏洞的措施

为了防止签名漏洞的利用,Android开发者和系统维护者可以采取以下措施:

- 定期更新系统:Android操作系统的开发者应该定期发布系统更新,修复潜在的签名漏洞和其他安全问题。

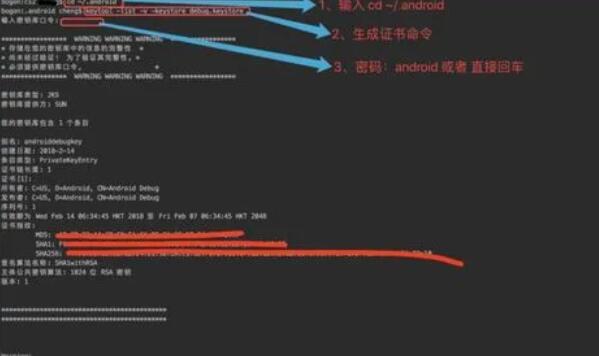

- 签名校验加强:开发者可以在应用程序中进行额外的签名校验,例如对APK文件的内部组件进行逐一验证。这样可以增加恶意应用程序篡改的识别难度。

- 应用程序来源验证:用户在安装应用程序时可以仔细检查应用程序的来源,尽量避免从不可靠的第三方应用市场下载应用程序。

- 安全意识提高:用户在安装应用程序之前应该提高安全意识,审查应用程序的权限需求和评价。同时,如果发现任何可疑的应用行为,应及时进行举报或卸载。

总结:

Android系统签名漏洞是一项严重的安全问题,可以被恶意开发者用来伪装恶意应用程序,并对用户设备造成损害。了解签名漏洞的原理和相关技术细节对于开发者和用户来说都是非常重要的,只有通过加强应用程序的签名验证机制和安全意识,才能有效防范签名漏洞的潜在威胁。