在安卓应用开发中,签名验证是一种重要的安全保护机制,用于确保应用的完整性和真实性。当用户安装应用时,系统会校验应用的签名是否与安装包中的签名一致,如果一致,则表示该应用没有被篡改过,可以被安全运行。然而,有时候我们可能需要绕过签名验证的限制,例如在某些特殊测试环境下或为了实现一些特殊的功能。下面我将介绍一种绕过签名验证的方法。

首先,我们需要了解一些关于签名验证的基础知识。安卓应用的签名验证主要依赖于应用的数字证书。每个应用都使用了一个唯一的数字证书对应用进行签名,然后证书将被应用其他方进行验证。在绕过签名验证的过程中,我们主要是通过替换数字证书的方式来实现。

要绕过签名验证,我们需要进行以下步骤:

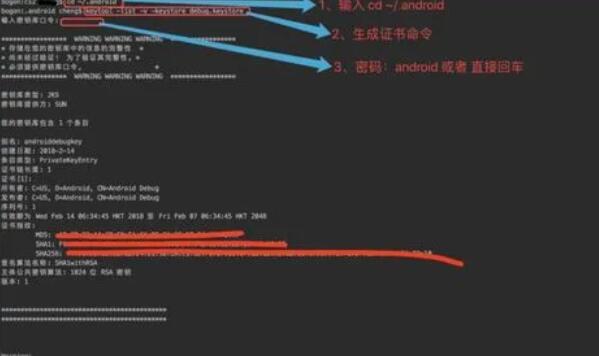

1.获取目标应用的数字证书:可以通过命令行工具keytool或者Android Studio来获取目标应用的数字证书。首先,我们需要找到目标应用的APK文件。然后,在终端中使用以下命令获取数字证书:

```

keytool -printcert -jarfile target_app.apk

```

其中,target_app.apk是目标应用的APK文件路径。

2.生成自己的数字证书:为了绕过签名验证,我们需要生成一个新的数字证书。可以使用keytool工具来生成自己的数字证书。使用以下命令生成证书:

```

keytool -genkey -v -keystore my.keystore -alias my_alias -keyalg RSA -keysize 2048 -validity 10000

```

其中,my.keystore是生成的数字证书的文件名,my_alias是数字证书的别名。可以根据需要自行修改其他参数。

3.替换数字证书:接下来,我们需要将目标应用中的数字证书替换为我们生成的新证书。首先,将目标应用的APK文件重命名为target_app.zip,并解压缩。然后,找到解压缩后的目录中META-INF文件夹下的所有文件,并删除。

```

unzip target_app.zip -d target_app

cd target_app

rm -rf META-INF/*

```

4.将生成的新证书添加到目标应用中。使用以下命令将我们生成的新证书添加到目标应用中:

```

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my.keystore target_app.zip my_alias

```

其中,my.keystore是之前生成的数字证书文件,my_alias是证书的别名。

5.重新打包APK文件。使用以下命令重新打包APK文件:

```

zipalign -v 4 target_app.zip target_app_signed.apk

```

其中,target_app.zip是之前重命名的APK文件,target_app_signed.apk是最终的重新打包后的APK文件。

6.安装并运行应用。使用adb工具将重新打包后的APK文件安装到我们的设备上:

```

adb install target_app_signed.apk

```

以上就是绕过签名验证的方法。需要注意的是,这种绕过签名验证的方法只适用于测试或个人学习等非正式场景。在正式的发布环境中,签名验证是非常重要的安全机制,不应被绕过。

希望以上内容能帮助到你理解和实践绕过签名验证的方法。请记住,运用这些知识时务必合法合规,并遵守相关法律和道德规范。