在安卓系统中,每个应用程序都有一个独特的数字签名,用于验证应用程序的来源和完整性。这个数字签名是通过将应用程序的证书私钥与应用程序的二进制代码进行哈希计算生成的。安卓系统会验证应用程序的签名以确保应用程序来自可信的开发者,并且没有被篡改。

然而,有时候我们可能希望伪造一个应用程序的系统签名。这可能是因为我们想修改一些受保护的系统设置,或在没有授权的情况下访问某些受限资源。请注意,伪造系统签名是一项非法行为,可能违反法律规定,并且可能导致不可预测的后果。本文仅供学术参考,请勿将其用于非法目的。

要实现伪造系统签名,我们需要了解以下几个关键概念。

首先,我们需要了解应用程序的数字签名的结构。数字签名包括证书和私钥。证书是一个包含开发者身份信息的文件,由授权的证书颁发机构(Certificate Authority, CA)签发。私钥是与证书绑定的唯一密钥,用于签名和验证应用程序。

其次,我们需要了解应用程序的签名验证过程。当安装一个应用程序时,系统会检查应用程序的签名。系统会首先检查证书是否有效,即证书是否由可信的CA签发,并且未过期。然后,系统会使用证书中的公钥验证应用程序的签名是否正确。如果验证成功,应用程序将被认为是来自可信的开发者,并且可以访问系统资源。

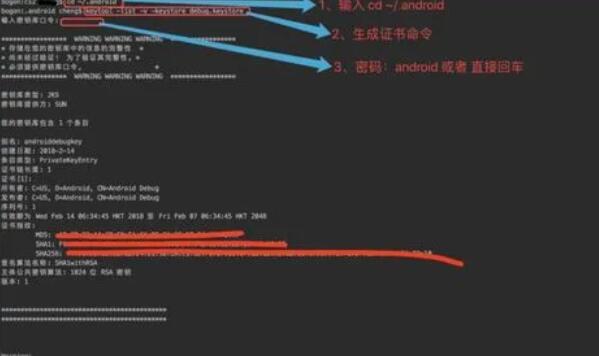

接下来,我们需要了解如何生成一个伪造的证书和私钥。为了生成一个伪造的证书,我们可以使用开源的工具,如OpenSSL。首先,我们需要创建一个自签名的根证书。然后,我们可以使用根证书的私钥签署一个新的应用程序证书。最后,我们将新的证书与应用程序的二进制代码进行哈希计算,生成伪造的签名。

最后,我们需要了解如何将伪造的证书和签名应用到应用程序中。我们可以使用反编译工具,如Apktool,将应用程序反编译为源代码和资源文件。然后,我们可以修改源代码,添加伪造的证书和签名信息。最后,我们可以使用反编译工具重新编译应用程序,并将其安装到设备中。

总结起来,伪造安卓应用程序的系统签名需要了解应用程序签名的结构和验证过程,生成伪造的证书和私钥,并将其应用到应用程序中。鉴于其非法性和潜在风险,强烈建议不要尝试伪造系统签名,并遵守法律规定。