安卓签名是一项重要的安全机制,用于验证应用程序的完整性和可信度。它通过在应用程序的APK文件中添加一个数字签名来实现。当用户下载并安装应用时,安卓系统会验证该签名并检查其是否与应用商店中的签名匹配。如果匹配成功,则意味着应用是未经修改和可信的。

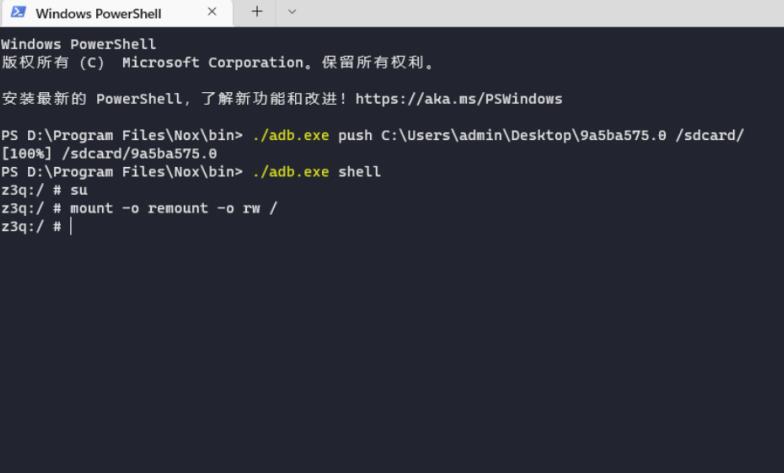

然而,如果应用的签名泄露,可能会导致一些安全风险。攻击者可以使用相同的签名来创建一个被修改过的应用程序,并将其发布到第三方应用商店或使用其他方式散播。用户下载并安装这个恶意应用后,系统无法区分其与原始应用的差别,从而会受到攻击。

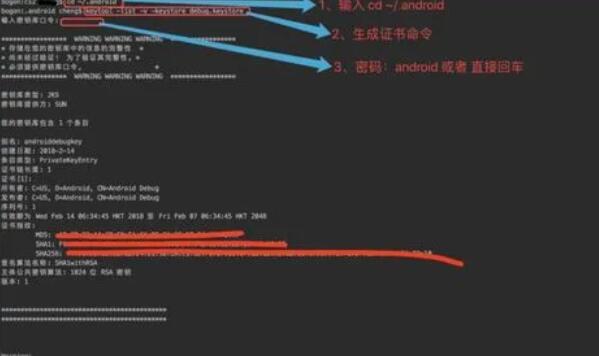

签名泄露的原因可以是多种多样的。其中一种常见的方式是将签名密钥存储在版本控制系统中,例如Git。如果未正确配置访问权限或误将密钥提交到公共代码库,那么攻击者有可能获取到这个签名密钥。

另一种原因是,签名密钥被嵌入到应用程序代码中,而且没有进行适当的保护措施。这意味着应用程序的源代码被逆向工程师获取后,签名密钥也将一同暴露。

要避免签名泄露,有一些重要的安全实践需要遵循。首先,签名密钥应该被存储在安全的地方,比如离线计算机或专门的密钥库中。访问密钥的人员应该进行限制,并且需要启用多重身份验证来保护密钥。

其次,签名密钥不应该被嵌入到应用程序代码中。可以使用Gradle插件在构建过程中自动生成签名,而不是手动指定密钥。另外,签名密钥也不应该被包含在应用程序发布版本的版本控制系统中。

此外,定期更换签名密钥也是一个良好的实践。这可以减少签名泄露的影响范围,即使签名密钥被意外泄露,攻击者也只能使用旧版本的应用进行恶意活动。

总之,签名泄露可以带来严重的安全风险,因此开发人员应该非常小心地处理和保护签名密钥。采取适当的安全措施,并遵循最佳实践,可以最大限度地减少签名泄露的风险,保护用户的安全和隐私。