安卓应用签名是一种安全机制,用于验证应用是否被篡改或者是来自可信的源。当开发者为应用签名后,系统会对应用签名进行验证,若验证成功,则说明该应用来自该开发者,并且应用没有被篡改。但是,如果应用的签名信息泄露,黑客便有可能利用这些信息进行恶意攻击。

下面,我将详细介绍一下安卓签名暴露的原理及可能引发的问题。

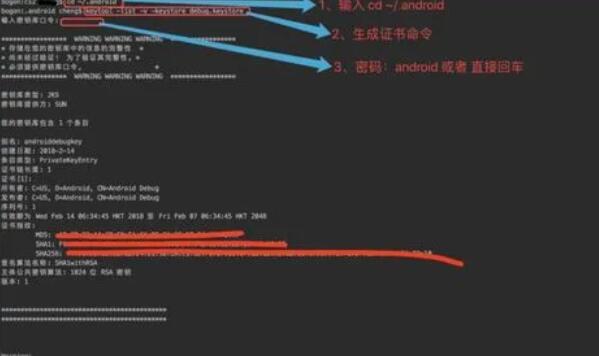

首先,我们需要了解一下安卓应用签名的原理。当开发者为应用签名时,会使用自己的私钥对应用进行签名,生成签名文件。该签名文件包含了开发者的公钥和一些其他信息。当用户下载应用时,系统会从应用的APK文件中提取签名文件,并使用开发者的公钥进行验证。

那么,问题来了,如果应用的签名文件泄露,黑客可以采取什么行动呢?

1. 篡改应用:黑客可以使用应用的签名文件,对应用进行篡改,插入恶意代码或者修改应用逻辑。然后,他们可以将篡改后的应用传播出去,用户在下载并安装这样的应用后,就会受到恶意代码的危害。

2. 社交工程攻击:黑客可以通过伪造开发者身份,使用应用的签名文件来欺骗用户。例如,他们可以发送一封电子邮件,宣称自己是应用开发者,并附带篡改后的应用文件。当用户下载并安装这样的应用之后,黑客就可以获得用户的敏感信息。

3. 伪装应用:黑客可以创建一个与受害者信任的应用相同包名的应用,并使用受害者的签名文件进行签名。这个伪装的应用可能是一个恶意应用,从而骗取用户的信任,并获取用户的个人数据。

为了保护应用的签名安全,开发者应该采取以下措施:

1. 保护签名文件:开发者应该妥善保护自己的签名文件,确保其不被泄露给他人。签名文件应该存放在安全的地方,并适当加密。

2. 检查应用完整性:开发者可以在应用启动时进行应用完整性校验,确保应用未被篡改。这可以通过计算应用的数字摘要并与预先存储的摘要进行比较来实现。如果应用的签名文件发生变化,那么完整性检验就会失败。

3. 使用多层安全措施:开发者可以不仅仅依赖于应用签名来验证应用的合法性。可以结合其他安全机制,如应用内的数字证书、加密算法、网络流量监控等等,以提高应用的安全性。

总结起来,安卓签名暴露可能引发的问题包括应用篡改、社交工程攻击和伪装应用。为了保护应用的签名安全,开发者应该妥善保护签名文件,检查应用完整性,并使用多层安全措施来提高应用的安全性。