安卓系统签名是一种安全机制,用于确保只有经过授权和验证的应用程序才能被安装和运行在设备上。这种机制主要是为了保护用户免受恶意软件和潜在的安全威胁。然而,在某些情况下,我们可能需要绕过安卓系统签名,例如在进行系统调试或者开发阶段测试应用程序时。本文将对安卓系统签名绕过的原理进行详细介绍。

安卓系统签名机制的原理是基于公钥和私钥的加密算法。每个应用程序都有一个唯一的数字证书,由开发者生成并用私钥进行签名。当用户安装应用程序时,系统会验证应用程序的数字证书,以确保它是由可信的开发者签名的。如果验证通过,系统会将应用程序的公钥添加到系统的信任列表中。

在安卓系统中,每个应用程序都有一个包名,用于标识应用程序的唯一性。应用程序的数字证书是与包名相关联的,因此只能在特定的包名下运行。这意味着,如果我们想要绕过签名机制,就必须将应用程序的包名修改为与数字证书相匹配。

绕过安卓系统签名的方法有很多种,下面我们将介绍一种常见的方法——应用程序重签名。

应用程序重签名的过程涉及到以下几个步骤:

1. 获取原始应用程序的已签名 APK 文件。

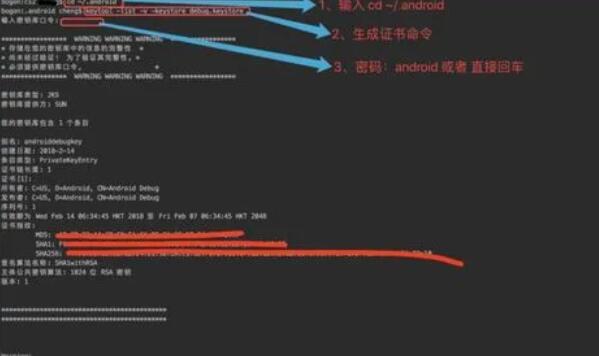

2. 生成一个新的密钥库(Keystore)和一个新的数字证书。

3. 使用新的密钥库将原始应用程序的数字证书替换为新的数字证书。

4. 通过 Apktool 或者其他反编译工具对应用程序进行反编译。

5. 修改应用程序的 AndroidManifest.xml 文件中的包名,使其与新的数字证书匹配。

6. 重新编译并重新签名应用程序。

7. 安装并运行签名后的应用程序。

值得注意的是,重签名应用程序需要谨慎操作,并且只有在合法授权的情况下才能使用。非法绕过签名机制可能涉及到侵权和违法行为,严重情况下可能会导致法律责任。

总结起来,安卓系统签名是一种保护用户安全的重要机制,但在某些情况下需要绕过签名机制进行测试和调试。应用程序重签名是一种常见的方法,通过替换数字证书和修改包名来实现签名绕过。然而,我们必须对此类操作保持谨慎,并且只在合法授权的情况下使用。